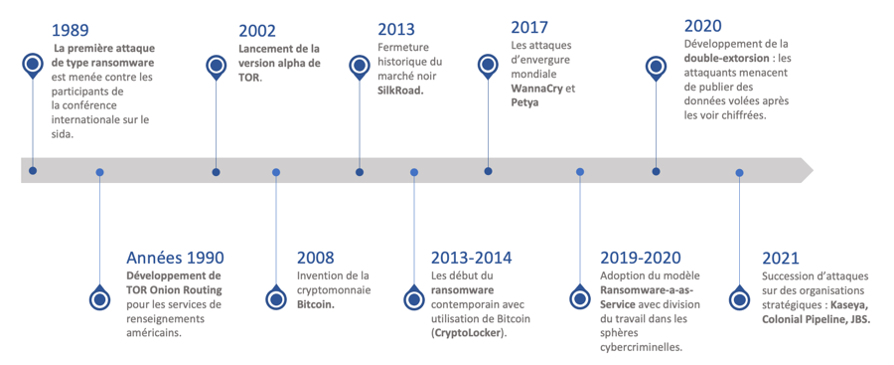

Les attaques informatiques connaissent depuis quelques années des mutations rapides et profondes. Au cours de la seconde moitié des années 2010, les pirates ont significativement fait évoluer leur mode opératoire en suivant un seul mot d’ordre : mener des attaques simples et rentables. C’est ainsi que l’on a pu assister à la structuration de groupes organisés, spécialisés dans l’exploitation en masse des failles de sécurité des entreprises pour maximiser leurs profits. De leur côté, les victimes se sont efforcées de s’adapter et ont été contraintes de renforcer leurs défenses.

Cette évolution majeure a fait apparaitre des cycles d’évolutions rapides, poussés par la professionnalisation des acteurs et imposant aux victimes de revoir continuellement leur posture. Cependant, la logique qui veut que les premiers cherchent des failles de sécurité pour attaquer alors que les seconds travaillent à les combler signifie que les défenseurs sont condamnés à toujours avoir un coup de retard.

Dans cette perspective, connaître l’écosystème de la menace et ses tendances permet de casser ce cycle et d’anticiper les évolutions qui se préparent. C’est tout l’objet de cette série d’articles proposée par le CERT-XMCO : apporter de la visibilité sur les dynamiques en cours du côté des attaquants.

Toujours plus de pression : double extorsion, attaques DDoS et harcèlement

La généralisation de la double extorsion

À l’origine de l’utilisation des ransomwares, la demande de rançon s’appuyait sur le seul levier du chiffrement (ou parfois, de la destruction) des fichiers de la victime. Les opérations de ransomwares reposaient alors intégralement sur le succès d’un chiffrement complet. La contrainte exercée sur les victimes était celle de l’arrêt total d’activité à cause de l’indisponibilité de leur Système d’Information.

En réponse, les équipes sécurité des organisations ont rapidement concentré leurs efforts sur les moyens de sauvegarder leurs systèmes. Les principales mesures mises en place consistaient à :

- Construire des plans de gestion des sauvegardes (fréquence, type) ;

- Formaliser des plans de reconstruction/récupération (PCA/PRA) ;

- Procéder à des tests réguliers des sauvegardes et de leurs plans de reconstruction ;

- Choisir les solutions de sauvegardes les plus sécurisées (hors-ligne, isolée, physique, inaltérable, etc.).

Grâce à cela, les organisations les mieux préparées ont été capables de reconstruire leurs systèmes sans avoir à payer de rançon pour avoir accès à une clé de déchiffrement.

En riposte, les groupes d’opérateurs de ransomwares ont élargi le spectre de la menace et ont développé la méthode dite de la « double extorsion ». Cette pratique, d’abord utilisée par le groupe Maze en 2019, consiste à exfiltrer les informations les plus sensibles à l’extérieur du Système d’Information avant qu’elles ne soient chiffrées.

Dans ce nouveau cas de figure, en plus de l’arrêt du Système d’Information, les attaquants menacent de divulguer publiquement les données s’ils ne sont pas payés. C’est pourquoi, dans leurs notes de rançons, ils insistent sur les dégâts que la publication de tels éléments pourrait occasionner :

- Impact financier : coût de la reconstruction, risque d’amendes liées au RGPD, perte de compétitivité ;

- Impact en termes d’image : perte de la confiance des partenaires et des clients, image dégradée dans la durée, etc. ;

- Impact opérationnel : accès à des informations stratégiques par des concurrents, fuite de la propriété intellectuelle de l’entreprise (travaux de R&D, processus métier…), etc. ;

- Atteinte à la survie/pérennité de l’entreprise.

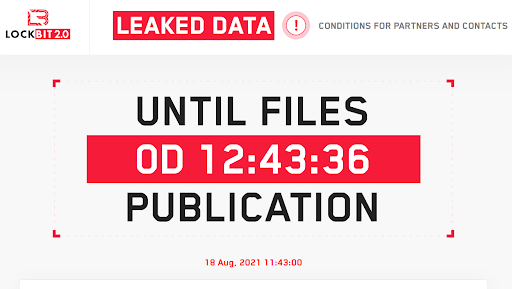

La technique de double-extorsion est aujourd’hui largement répandue parmi les opérateurs de ransomware qui ont chacun mis en ligne un site en « .onion » sur Tor afin de publier la liste de leurs victimes et de leurs données dérobées. Les noms des victimes y sont affichés avec un compteur qui indique le moment du doublement du montant de la rançon, ou le pourcentage des données publiées. Ce principe permet de faire peser une pression supplémentaire sur la victime afin de la faire agir dans la précipitation, sans réfléchir à la situation dans laquelle elle se trouve.

Attaques DDoS et accusations publiques

Néanmoins, les attaquants n’ont pas arrêté d’améliorer leurs processus avec l’adoption généralisée de la méthode de la double extorsion. Ainsi, on observe de plus en plus régulièrement au cours de leurs opérations que les attaquants cherchent à encercler leurs cibles. Pour cela, ils appellent collaborateurs, partenaires commerciaux et journalistes pour les prévenir de l’attaque. À leur tour, ces différents interlocuteurs interpellent la victime déjà débordée par les événements. Dans le cas des partenaires commerciaux, ceux-ci sont d’autant plus enclins à pousser au paiement de la rançon qu’une partie de leurs données est parfois susceptible de se retrouver parmi les fichiers publiés.

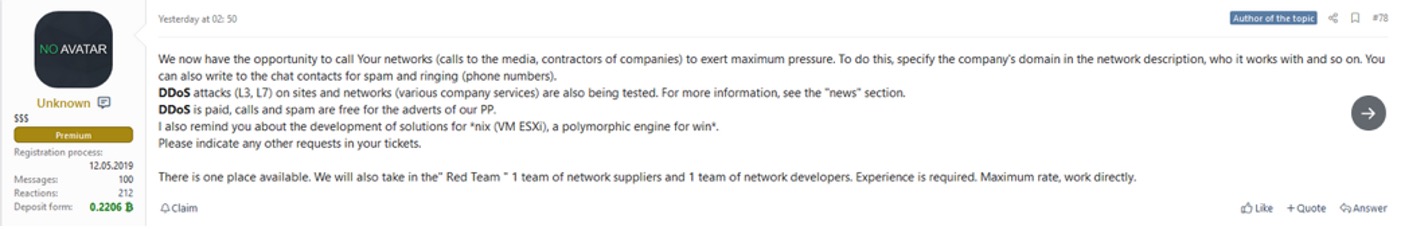

À titre d’exemple, le groupe REvil/Sodinokibi est connu pour avoir innové en la matière. Le chercheur 3xp0rt avait découvert en mars 2021 que le groupe avait lancé à destination de ses affiliés un service de prise de contact avec des médias et des entreprises dans le cadre de leurs attaques par ransomwares. Ce service comporterait aussi une option payante de lancement d’attaques par déni de service distribué ou DDoS (sur les couches réseau et applicative) pour intimider les victimes.

Dans certains cas, les opérateurs de ransomwares vont jusqu’à adresser les demandes de rançons aux clients ou aux fournisseurs de la victime. Ce niveau de pression supplémentaire a aussi été appelé « triple extorsion ».

Pour le cas spécifique des attaques DDoS dans le cadre d’opérations ransomwares, SunCrypt a été le premier à en faire usage en octobre 2020.

S’en prendre aux individus

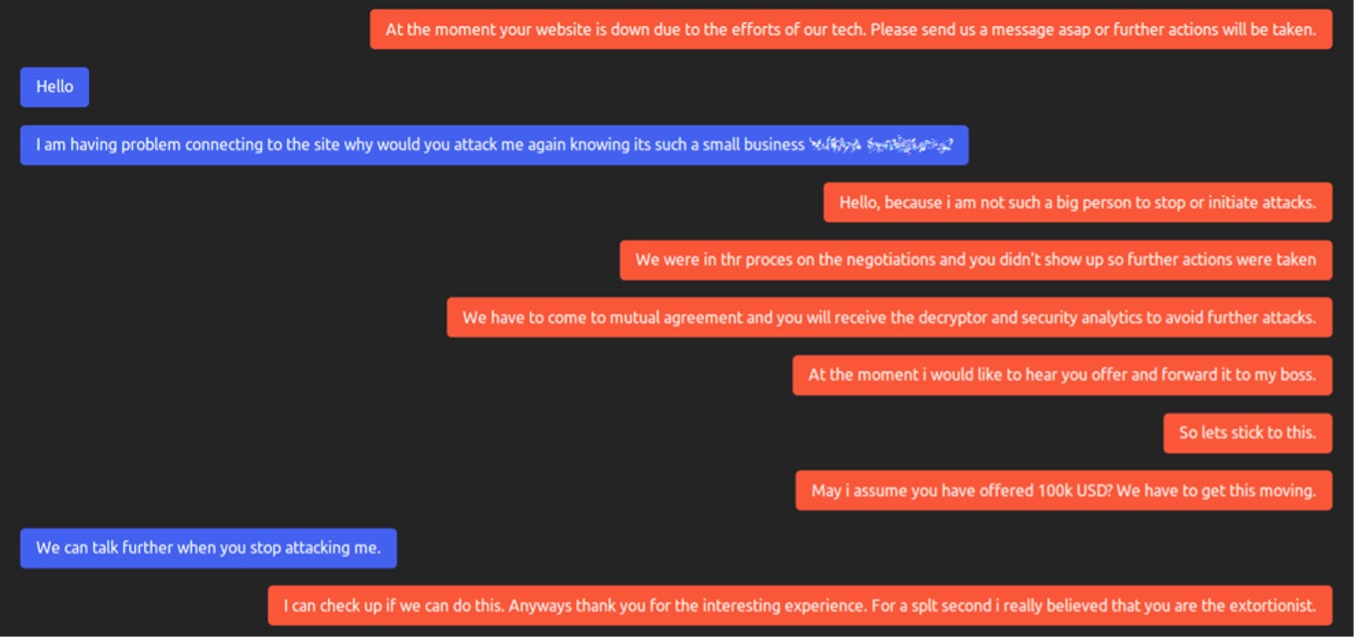

Les menaces prennent une tournure de plus en plus personnelle, visant directement des individus au sein des organisations ciblées. Il s’agit souvent de personnalités haut placées dans la hiérarchie, qui jouent un rôle opérationnel ou décisionnel leur permettant de peser concrètement en faveur du paiement de la rançon.

Les évolutions observées prennent notamment les formes suivantes :

- Harcèlement téléphonique avec multiplication des appels effectués par des individus recrutés spécifiquement pour cela ou encore via des robots ;

- Envois d’emails contenant des informations privées sensibles appartenant à la victime (numéro de sécurité sociale, adresse postale, photocopie de document d’identité) et menace de divulgation, en plus des données propres à l’entreprise ;

- Menaces physiques, associées à des indications claires et détaillées de l’adresse postale de la victime.

Empêcher toute aide extérieure : les exemples des groupes Grief et Ragnar Locker

Empêcher toute aide extérieure : les exemples des groupes Grief et Ragnar Locker

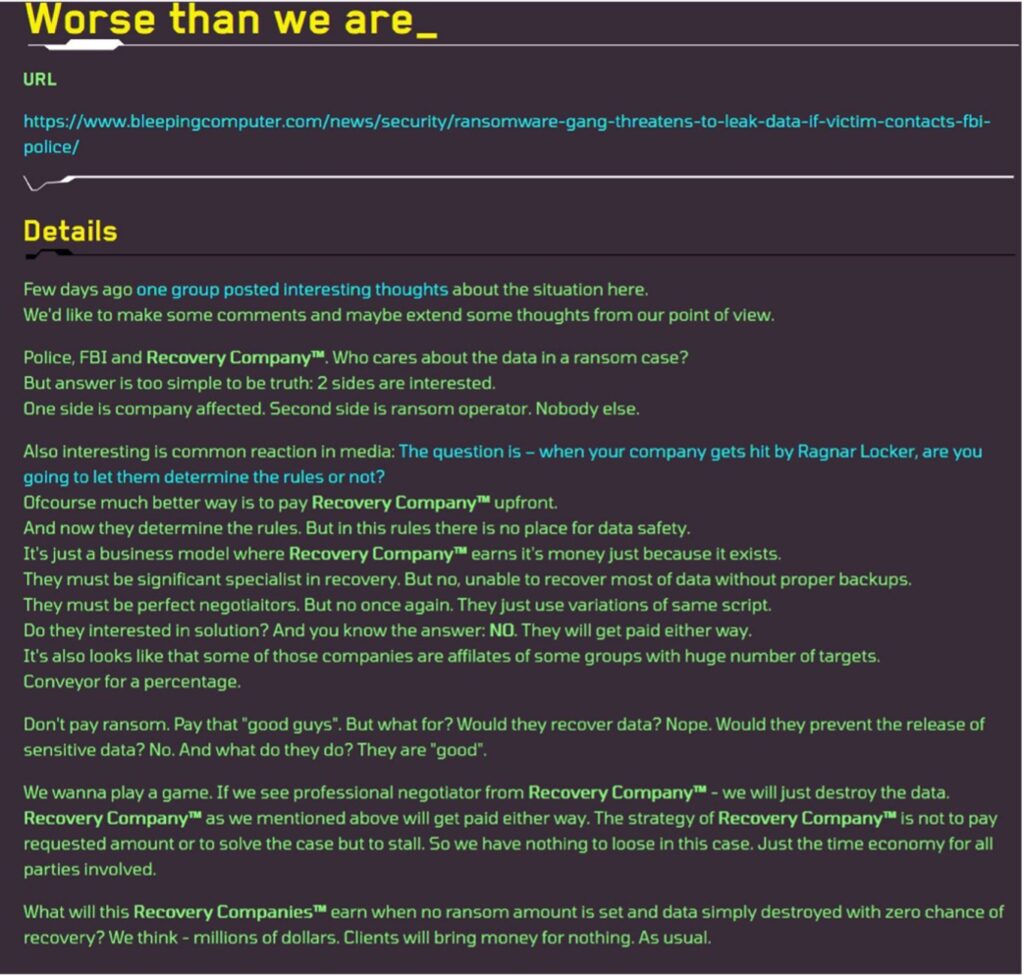

En septembre 2021, plusieurs opérateurs de ransomwares, dont Grief et Ragnar Locker, ont publiquement expliqué sur leurs sites « .onion » qu’ils n’accepteraient plus que leurs victimes coopèrent avec toute organisation susceptible de les aider à réagir dans le cadre des attaques qu’elles ont subies. Cet avertissement concerne les forces de l’ordre, les services de négociateurs privés et les entreprises de cybersécurité au sens large. Plus spécifiquement, Ragnar Locker a indiqué que les données des victimes seraient directement publiées dans le cas où l’intervention d’un tel partenaire serait identifiée par les pirates. Dans le cas de Grief, les attaquants ont de plus précisé que dans une telle situation, la clé de déchiffrement nécessaire pour restaurer le système serait détruite.

Cette prise de position s’explique de plusieurs manières. D’abord, les groupes de ransomwares n’ont pas intérêt à ce que des professionnels aident les victimes : cela peut entraîner une baisse des profits en laissant les victimes bénéficier d’une réponse à incident efficace. Ensuite, cela permet d’isoler les cibles et d’éviter qu’elles ne soient dissuadées, par les forces de l’ordre notamment, à payer la rançon.

Enfin, dans le cas précis de Grief, c’est le statut même du groupe qui entre en jeu. En effet, cet opérateur de ransomware est soupçonné d’être opéré par le groupe EvilCorp, sous sanction américaine à travers son inscription sur la liste noire de l’OFAC (Office of Foreign Assets Control) pour les nombreux crimes qu’il aurait commis. De ce fait, payer une rançon à Grief reviendrait à soi-même s’exposer aux sanctions américaines. Empêcher les victimes de rentrer en contact avec les forces de l’ordre permettrait donc de maintenir leur ignorance sur ce risque supplémentaire.

Conclusion

Avec ce passage en revue des changements mis en oeuvre par les groupes pour inciter leurs victimes à payer une rançon, nous avons posé la première pierre de l’analyse sur l’évolution de l’écosystème ransomware.

En parallèle de cela, les groupes ransomware ont élargi leur surface d’attaque en ciblant des environnements jusque-là délaissés, comme les systèmes d’information industriels, les systèmes Linux, les conteneurs Kubernetes, ou encore les hyperviseurs ESX. C’est l’étude de ces nouveaux phénomènes que nous traiterons dans le deuxième volet à venir sur « L’évolution de la menace ransomware ».